Mapeamento de Rule IDs no Microsoft Entra PIM

Olá, pessoal!

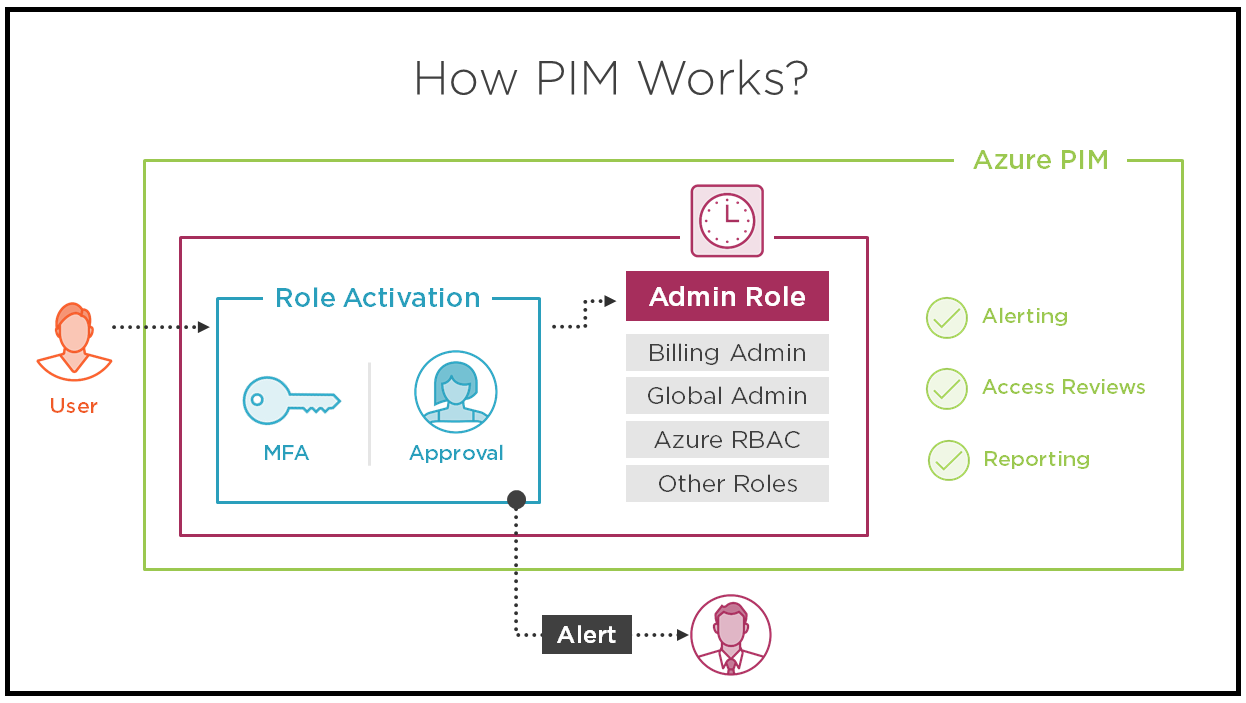

Se você já precisou gerenciar acessos privilegiados dentro do Microsoft Azure, provavelmente já ouviu falar do Microsoft Entra Privileged Identity Management (PIM). A ideia aqui não é falar do PIM como um todo, mas de uma das características dele, até porque já é uma solução bastante conhecida e existem muitos posts e vídeos na internet sobre ele. Mas se ainda não conhece, deixa eu te explicar muito rapidamente o que é:

O Microsoft Entra PIM é uma solução da Microsoft que ajuda a controlar, proteger e monitorar o acesso a recursos importantes na nuvem. Ele é como um porteiro super inteligente que só libera a entrada de quem realmente precisa, quando precisa, e pelo tempo necessário.

Com o PIM, você consegue coisas como:

- Concessão de acesso just-in-time;

- Aprovação de acesso por fluxo de aprovação;

- Auditoria de quem teve acesso e quando;

- Revisões periódicas de acesso;

Mapeamento de Rule IDs para configurações de funções no PIM

Bom, agora vamos para o assunto deste post. Se você já começou a explorar as Assignment Rules no Microsoft Entra Privileged Identity Management, provavelmente se deparou com um detalhe técnico que pode causar algumas dúvidas: o tal do “Mapping of rule IDs to PIM role settings”.

Calma! O conceito é mais simples do que parece. Façamos como o Jack, vamos por partes…

Por que existe esse mapeamento?

Toda vez que você configura uma regra de atribuição (Assignment Rule) dentro do Microsoft Entra Admin Center, o sistema está por trás associando essa configuração a um Rule ID específico.

Isso é importante principalmente quando você está interagindo com o Microsoft Graph API, fazendo automações ou exportando configurações. No portal, você vê tudo com nomes amigáveis e botões “bonitinhos”… mas via API, é tudo por meio de IDs numéricos ou strings de identificação únicas.

Como funciona o mapeamento?

Basicamente, cada configuração que você faz no PIM (exemplo: exigir aprovação, exigir MFA, etc) corresponde a um Rule ID no backend da Microsoft.

A tabela de mapeamento serve para ajudar você a entender qual Rule ID corresponde a qual configuração visível no portal.

Por exemplo:

| Rule ID | O que significa no Portal |

|---|---|

| EligibilityRule | Determina quem pode ser elegível para determinada função |

| ActivationRule | Regras de ativação: se exige aprovação, MFA, motivo, etc |

| AssignmentRule | Regras baseadas em atributos de usuários para autoatribuição |

(Esses nomes são exemplos ilustrativos. Veja a tabela oficial na documentação para os IDs reais.)

📖 Mapping of rule IDs to PIM role settings on the Microsoft Entra admin center

Onde isso impacta na prática?

Se você está só configurando pelo portal Entra Admin Center, provavelmente nunca vai precisar olhar para esses IDs.

Mas se você:

- Trabalha com PowerShell

- Faz integração via Microsoft Graph API

- Gera relatórios personalizados

- Ou faz auditorias detalhadas

… então saber o mapeamento entre os Rule IDs e os nomes das configurações vai te ajudar bastante.

Exemplo prático com Graph API

Digamos que você consulte uma role com a API e veja algo como:

1

2

3

4

5

6

7

{

"id": "activationRule",

"ruleSettings": {

"multiFactorAuthRequired": true,

"justificationRequired": true

}

}

ou

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

$unifiedRoleManagementPolicyRuleId = "Expiration_EndUser_Assignment"

$params01 = @{

"@odata.type" = "#microsoft.graph.unifiedRoleManagementPolicyExpirationRule"

id = "Expiration_EndUser_Assignment"

isExpirationRequired = $true

maximumDuration = "PT4H"

target = @{

"@odata.type" = "microsoft.graph.unifiedRoleManagementPolicyRuleTarget"

caller = "EndUser"

operations = @(

"All"

)

level = "Assignment"

inheritableSettings = @()

enforcedSettings = @()

}

}

O que significa isso? Você já vai entender. Mas vamos compreender melhor, no próximo post.

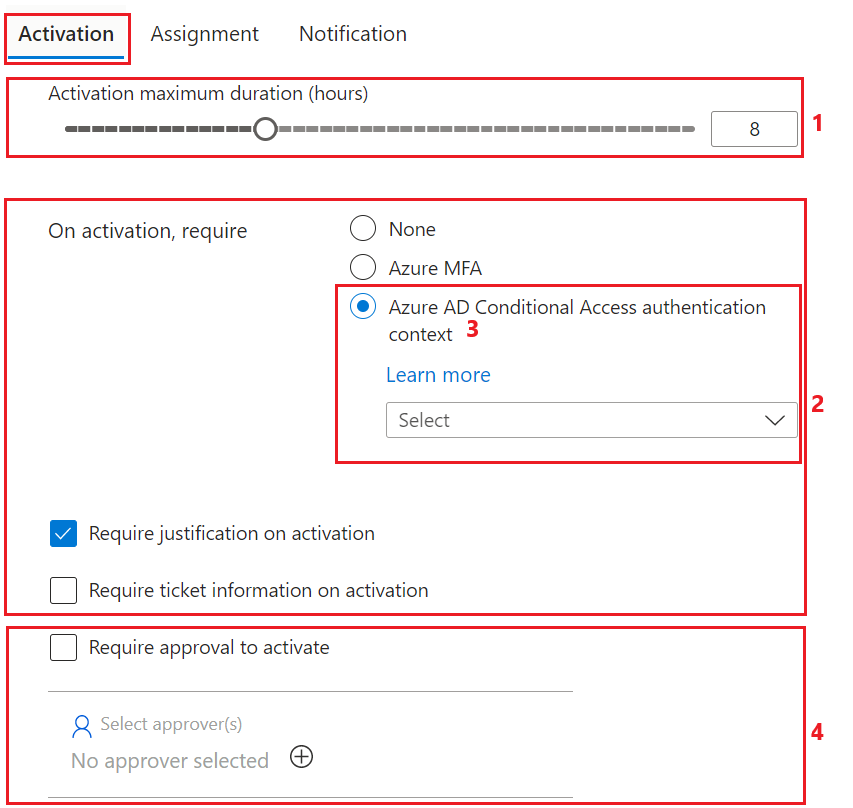

Por exemplo, a imagem a seguir mostra as configurações de função de ativação no centro de administração do Microsoft Entra, mapeadas para regras e tipos de recursos nas APIs do PIM no Microsoft Graph.

| Number | Microsoft Entra admin center UX Description | Microsoft Graph rule ID / Derived resource type |

|---|---|---|

| 1 | Activation maximum duration (hours) | Expiration_EndUser_Assignment / unifiedRoleManagementPolicyExpirationRule |

| 2 | On activation, require: None, Azure MFA Require ticket information on activation Require justification on activation | Enablement_EndUser_Assignment / unifiedRoleManagementPolicyEnablementRule |

| 3 | On activation, require: Microsoft Entra Conditional Access authentication context (Preview) | AuthenticationContext_EndUser_Assignment / unifiedRoleManagementPolicyAuthenticationContextRule |

| 4 | Require approval to activate | Approval_EndUser_Assignment / unifiedRoleManagementPolicyApprovalRule |

Talvez agora, já tenha ficado um pouco mais fácil entender os scripts mostrados acima.

Com estas informações mapeadas, você poderá utilzá-las em script Powershell com o módulo do Microsoft Graph para definir as configurações desejadas em vários usuários/grupos do PIM de uma única vez.

Foi exatamente isso que precisei em um cliente, onde realizar a configuração manualmente para cada um dos grupos, levaria muito tempo. E assim, consegui econimizar um bom tempo e trabalho manual.

Então, no próximo post, vou trazer todos os scripts que utilizei para que vocês possam conhecer e se necessário possam utilizá-los também em seus projetos ou laboratórios.

✅ Conclusão

Se a sua operação com o Azure PIM for mais “clicar e configurar”, talvez você nunca precise se preocupar com esses detalhes de mapeamento de Rule IDs.

Mas se você pretende automatizar, auditar ou gerar relatórios técnicos, entender o mapeamento entre Rule IDs e as configurações do PIM pode te poupar muitas dores de cabeça.

Para esta primeira parte, é isso. Até a próxima! 🤘