Tudo que você precisa saber sobre a Política de Senhas do Entra ID

Olá, pessoal!

A política de senhas do Microsoft Entra ID é um dos pilares de segurança fundamentais para proteger identidades e acessos dentro de um ambiente Microsoft 365 ou Azure. Ela define regras que determinam como os usuários devem criar, manter e atualizar suas senhas, garantindo maior proteção contra ataques de força bruta, senhas fracas e reutilização indevida de credenciais.

A ideia deste artigo, é apresentar um guia completo sobre todos os aspectos da política de senhas no Microsoft Entra ID. Desde os padrões obrigatórios até as configurações opcionais, limitações e exemplos práticos de configuração via interface gráfica e PowerShell.

Vamos falar aqui apenas sobre as configurações da Política de Senhas do Entra ID (cloud only), que não se aplicam a ambientes on-premises ou híbridos.

Quando falamos sobre a política de Senhas do Entra ID, muitos pensam que é tão "personalizável" quanto a política de senhas do Active Directory (AD DS). Mas não, algumas configurações não são possíveis, quando você tem um ambiente de identidade somente em nuvem. Vamos entender o que é, e o que não é possível.

Estrutura da Política de Senhas

A política de senhas do Entra ID é aplicada de forma padrão a todos os usuários que não utilizam autenticação federada ou passwordless. Os principais pontos são:

- Complexidade mínima: senha com pelo menos 8 caracteres (máximo 256).

- Bloqueio de palavras comuns: utiliza o serviço de Password Protection com dicionários globais e personalizados.

- Bloqueio de tentativas inválidas: contas são bloqueadas temporariamente após várias tentativas incorretas.

- Expiração de senha: por padrão, não há expiração automática, mas pode ser configurada.

- Parâmetro “Senha nunca expira”: pode ser aplicado a usuários específicos.

Ok, vamos as possíveis configurações…

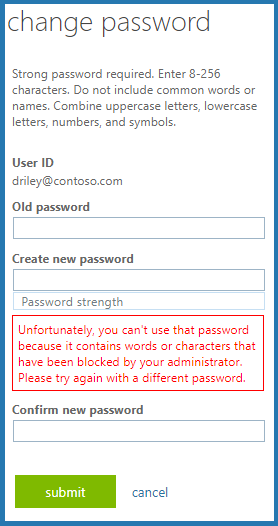

Bloqueio de Palavras e Expressões Proibidas

O Microsoft Entra Password Protection evita que senhas fracas ou comuns sejam utilizadas.

- Bloqueia automaticamente termos do dicionário global da Microsoft (ex.: “Password123, entre muitos outros”);

- Permite criar um dicionário customizado, com palavras específicas da empresa (nomes, siglas, produtos);

- Impede senhas que contenham o nome do usuário ou do tenant;

Configuração via PowerShell

Para habilitar o Password Protection customizado, você pode utilizar o módulo do AzureAD (preview):

1

2

3

4

# Criar política de Password Protection

New-AzureADPolicy -Definition @('{"BannedPasswords":"empresa,projeto,produto"}') `

-DisplayName "PasswordProtectionPolicy" `

-Type "PasswordPolicies"

Configuração via Portal:

Microsoft Entra > Authentication Methods > Password Protection

Interessante comentar que, não é necessário incluir palavras semelhantes na lista personalizada. Por exemplo, se você incluir a palavra "password", você não precisa incluir as variantes como: P@ssWord, pa$$w0rd e etc... O algoritmo de validação de senha, bloqueia automaticamente variantes e combinações fracas.

Esta lista (Custom banned password list), permite incluir até 1000 palavras.

A Microsoft também já aplica uma lista de palavras/senhas banidas, para que não sejam possíveis utilizá-las. Pois uma equipe da Microsoft, analisa constantemente dados de telemetria de segurança em busca de senhas fracas ou comprometidas comumente usadas. 📖 Microsoft Learn: Global banned password list

Notem que é nesta mesma tela, que você pode configurar o threshold e a duração de bloqueio para as contas de usuários, quando as tentativas de logins falharem.

Custom smart lockout: Lockout threshold e Lockout duration in seconds

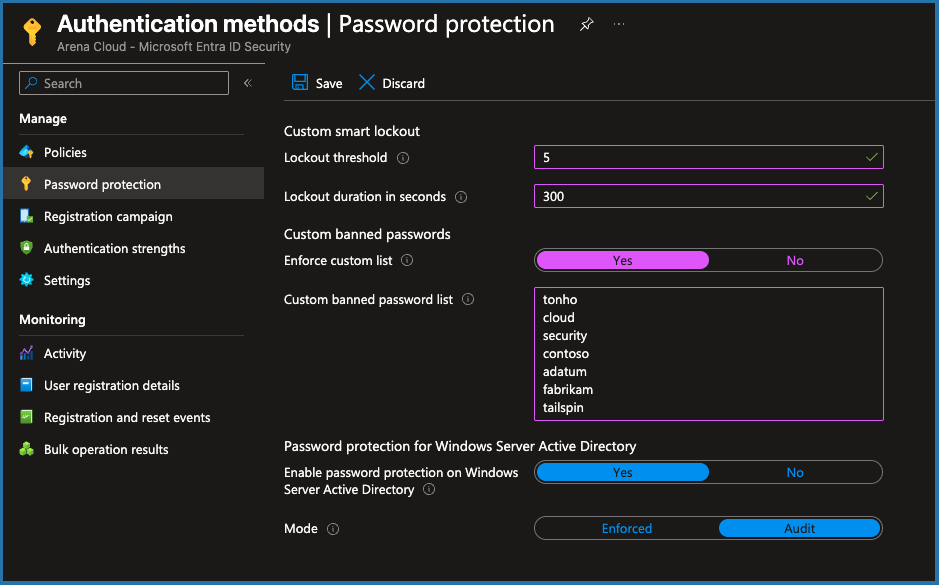

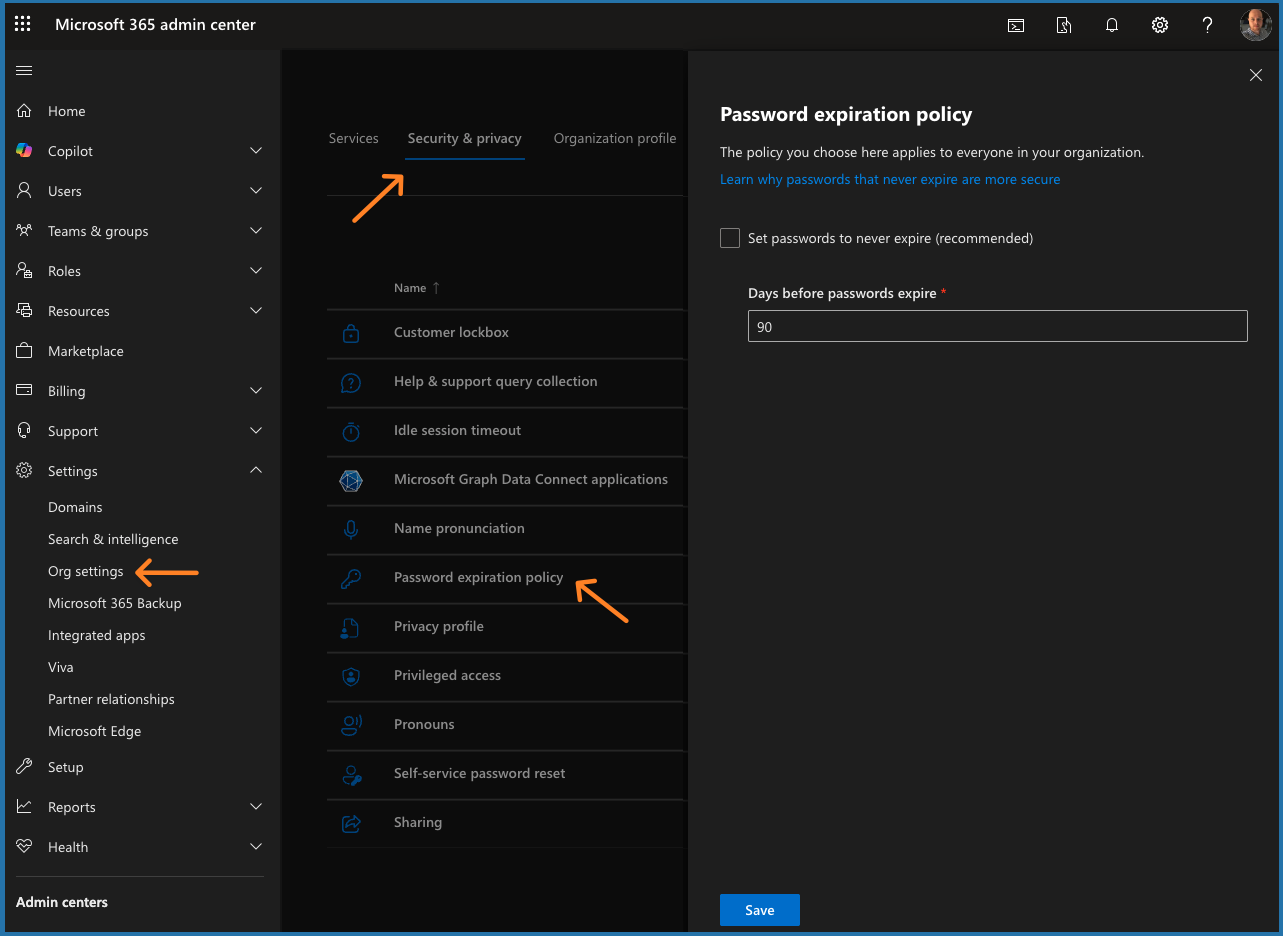

Expiração de Senhas

A Microsoft não recomenda mais a expiração periódica obrigatória, mas a funcionalidade continua disponível. E eu particularmente, prefiro utilizá-la.

Configuração via PowerShell

1

2

3

4

5

# Definir política global de expiração de senhas (Módulo MSOnline)

Set-MsolPasswordPolicy -ValidityPeriod 60 -NotificationDays 14 -DomainName "tonho.cloud"

# Definir política global de expiração de senhas (Módulo Microsoft Graph)

Update-MgDomain -DomainId tonho.cloud -PasswordValidityPeriodInDays 60 -PasswordNotificationWindowInDays 14

| Cmdlet | Description |

|---|---|

| ValidityPeriod or PasswordValidityPeriodInDays | Tempo em dias para expiração da senha |

| NotificationDays or PasswordNotificationWindowInDays | Quando o usuário começará a ser notificado |

Configuração via Portal:

Microsoft 365 Admin Center > Settings > Org Settings > Password expiration policy

Senha Nunca Expira

Em alguns casos específicos (contas de serviço, usuários VIP), pode ser necessário configurar que a senha nunca expire.

Via PowerShell (MSOnline)

1

2

3

4

5

# Definir senha nunca expira

Set-MsolUser -UserPrincipalName user@tonho.cloud -PasswordNeverExpires $true

# Verificar configuração

Get-MsolUser -UserPrincipalName user@tonho.cloud | Select PasswordNeverExpires

Via PowerShell (Microsoft Graph)

1

2

3

Connect-MgGraph -Scopes "User.ReadWrite.All"

Update-MgUser -UserId user@tonho.cloud -PasswordPolicies "DisablePasswordExpiration"

O que não pode ser alterado

E como falado no inicio do artigo, existem configurações que não podem ser modificadas:

- Tamanho mínimo da senha (8 caracteres);

- Bloqueio do dicionário global da Microsoft;

- Bloqueio de senha com nome do usuário/tenant;

- Máximo de 256 caracteres;

- Política aplicada de forma global (não há políticas diferentes por grupo);

- Bloqueio por tentativas incorretas – sempre ativo;

Boas Práticas

Isso aqui é de praxe, mas já que estamos aqui, não custo relembrar:

- Sempre habilitar MFA para todos os usuários;

- Adotar métodos passwordless (FIDO2, Windows Hello, Autenticação via App);

- Manter um dicionário customizado atualizado com termos corporativos;

- Validar possíveis casos de “senha nunca expira”;

- Monitorar redefinições de senha suspeitas nos logs do Entra ID;

📚 Documentação oficial

- Combined password policy and check for weak passwords in Microsoft Entra ID

- Eliminate bad passwords using Microsoft Entra Password Protection

- Password policies and account restrictions in Microsoft Entra ID

Conclusão

A política de senhas do Microsoft Entra ID fornece um equilíbrio entre usabilidade e segurança, traz proteção contra senhas fracas, ataques de força bruta e credenciais já expostas. Com o uso combinado do Password Protection, MFA e autenticação passwordless, a dependência de senhas tradicionais diminui, fortalecendo a proteção das identidades corporativas.

Vale lembrar também, que a melhor defesa não é apenas ter senhas fortes, mas reduzir cada vez mais a dependência delas.

Valeu meus amigos. Até a próxima! 🤘