SYSTEM aplicando permissões no Exchange Online: normal ou sinal de alerta?

Olá, pessoal!

Recentemente, um evento curioso chamou atenção no SIEM da empresa: um log do Exchange Online mostrava a conta NT AUTHORITY\SYSTEM (Microsoft.Exchange.AdminApi.NetCore) aplicando permissões de FullAccess na DiscoverySearchMailbox.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

Description: "Office 365: User got FullAccess permissions in Exchange"

UserKey: "NT AUTHORITY\\SYSTEM (Microsoft.Exchange.AdminApi.NetCore)"

Workload: "Exchange"

ClientIP: "[2603:1056:c03:1c88::5]:3235"

ObjectId: "DiscoverySearchMailbox{D919BA05-46A6-415f-80AD-7E09334BB852}"

UserId: "NT AUTHORITY\\SYSTEM (Microsoft.Exchange.AdminApi.NetCore)"

AppId: "2e***cb9-0**5-4b51-6**d-53d5*****e43"

AppPoolName: "MSExchangeAdminApiNetCore"

ClientAppId: "2e9****b9-0c35-4**1-6**d-53d*****3e43"

ExternalAccess: "false"

OrganizationName: "***********.onmicrosoft.com"

OriginatingServer: "C**P2*4M*2**0 (15.20.8989.010)"

Parameters: {"Name":"DomainController","Value":""} {"Name":"Identity","Value":

"DiscoverySearchMailbox{D919BA05-46A6-415f-80AD-7E09334BB852}"} {"Name":"User",

"Value":"Discovery Management"} {"Name":"AccessRights","Value":"FullAccess"}

RequestId: "63****60-d**b-d**0-8**4-f101*****207"

TokenTenantId: "8d7****8-5**0-4**1-8**2-4860*****273"

Subscription: "Audit.Exchange"

Location: "office365"

Parte do log vindo do SIEM.

De cara, muita gente pensa: “peraí… isso esta estranho, seria um ataque persistente?” Afinal, a atividade bate direto com a técnica MITRE T1098.002 (Additional Email Delegate Permissions). Mas a verdade é que, na maioria dos casos, não é nada malicioso.

O que é essa tal de DiscoverySearchMailbox?

A DiscoverySearchMailbox é uma mailbox especial do Exchange Online, criada exclusivamente para armazenar resultados de buscas de eDiscovery e Content Search do Microsoft Purview. Ela não é usada por usuários finais e, por padrão, só grupos específicos (como o Discovery Management) conseguem acessar seu conteúdo.

Por que o NT AUTHORITY\SYSTEM aparece aplicando permissões?

O NT AUTHORITY\SYSTEM é uma conta interna do Exchange Online, usada para rodar processos automáticos e de manutenção. Em alguns momentos, você vai ver logs como este:

Operation: Add-MailboxPermission

ObjectId: DiscoverySearchMailbox{GUID}

User: NT AUTHORITY\SYSTEM (Microsoft.Exchange.AdminApi.NetCore)

AccessRights: FullAccess

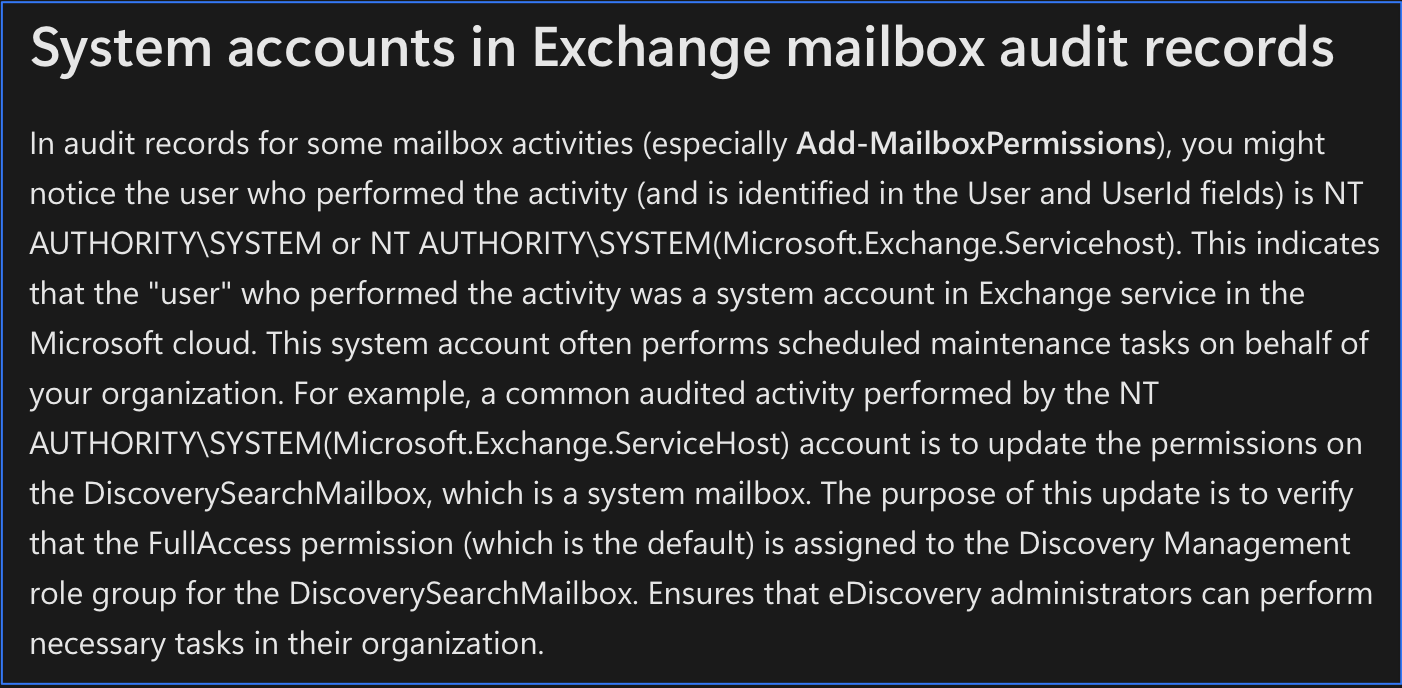

Trecho da documentação da Microsoft sobre estes casos (link esta no final deste artigo).

Dois cenários possíveis podem gerar isso:

Alguém realmente usou o Microsoft Purview: Quando um administrador ou auditor inicia uma Content Search ou eDiscovery case, o Exchange aplica dinamicamente a permissão FullAccess para o grupo Discovery Management acessar os resultados. Esse acesso geralmente é removido ou revalidado automaticamente depois.

Tarefas internas do Exchange Online: Mesmo sem ninguém rodar buscas no Purview, o Exchange pode reaplicar permissões padrão em mailboxes de sistema (DiscoverySearchMailbox, Arbitration Mailbox etc.). Isso pode acontecer durante atualizações de backend, sincronização de permissões ou manutenção de segurança.

Segundo referências da Microsoft e parceiros de segurança, esse comportamento é completamente normal e pode aparecer algumas vezes por ano.

E isso acaba confundindo os analistas de segurança, porque o evento tem “cara” de ataque! Ele parece indicar que alguém está dando acesso total a uma mailbox. Mas quando o UserId é NT AUTHORITY\SYSTEM e o objeto é a DiscoverySearchMailbox, normalmente é só a Microsoft fazendo housekeeping no tenant.

Inclusive, a Microsoft MVP ‘Vasil Michev’ comenta em um Q&A oficial que você pode ignorar essas entradas quando associadas ao SYSTEM, pois são tarefas de background. Outros parceiros, como ‘Saas Alerts’, confirmam que isso acontece periodicamente e não tem relação com ataque/invasão.

Como validar essas permissões?

Vamos utilizar o bom e velho Powershell, com o módulo do ExchangeOnlineManagement.

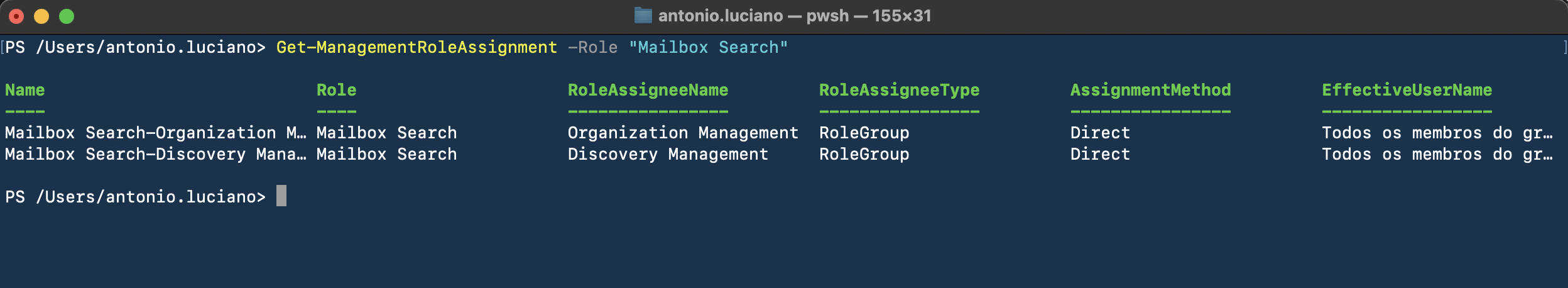

Verifique primeiro todas as contas, grupos ou funções que têm permissão de realizar buscas de conteúdo (Content Search/eDiscovery).

1

Get-ManagementRoleAssignment -Role "Mailbox Search"

Temos dois RoleGroups com tal permissão. Vamos ver agora, quem é membro de cada um deles.

1

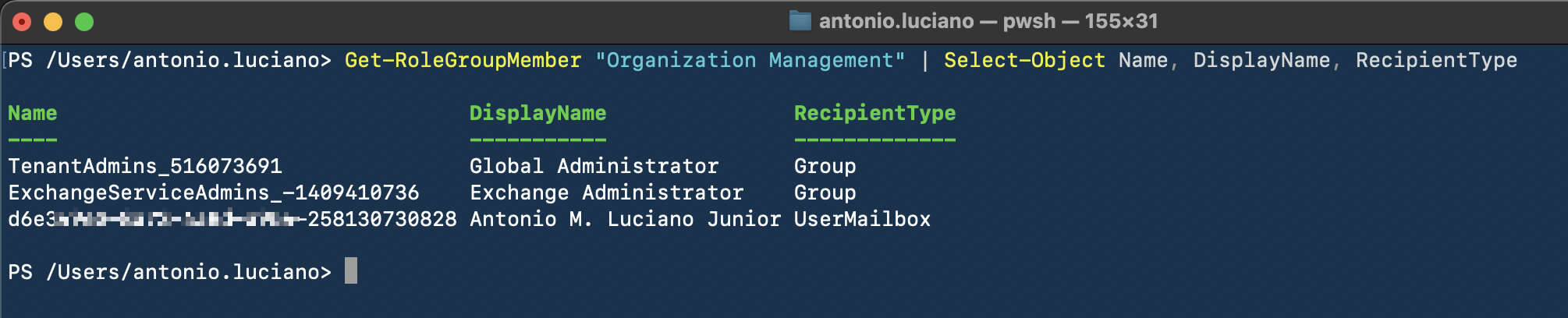

Get-RoleGroupMember "Organization Management" | Select-Object Name, DisplayName, RecipientType

Podemos ver que temos as Roles de Global Admin, Exchange Admin e o meu próprio usuário.

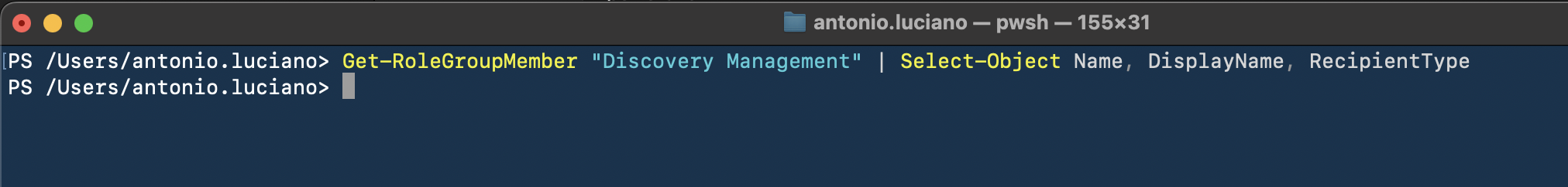

E por último, vamos ver se a RoleGroup Discovery Management possui alguma atribuição. Este é o grupo do alerta que apareceu no log do SIEM, lembra?

Obs: O sistema aplica a permissão FullAccess dinamicamente ao grupo Discovery Management para que os resultados sejam entregues na DiscoverySearchMailbox.

1

Get-RoleGroupMember "Discovery Management" | Select-Object Name, DisplayName, RecipientType

Não retornou nenhum resultado, ou seja, não temos nenhuma conta, grupo ou função atualmente atribuídos.

O processo executado em background pela Microsoft, já realizou a ação e foi removida.

Assim, garantimos que não tem nenhuma outra permissão suspeita, que possa utilizar o Content Search/eDiscovery.

Como diferenciar uso real do Purview x manutenção?

Uso real: haverá outros eventos correlacionados no Purview, como SearchQueryInitiated, SearchExported e CaseAccessed, ligados a um usuário real do seu tenant (“usuário humano”).

Manutenção: você só vai ver o Add-MailboxPermission com o NT AUTHORITY\SYSTEM, sem atividade humana associada.

Você pode ir além. Crie alertas no SIEM filtrando o SYSTEM, mas mantenha a correlação com eventos do Purview. Assim você não gera falsos positivos.

📚 Documentações e Referências

📖 Microsoft Docs: Audit log activities

📖 System accounts in Exchange mailbox audit records

📖 Add mailbox permission NT AUTHORITY\SYSTEM

📖 Why is NT Authority adding it self to DiscoverySearchMailbox and why is it showing up in our alerts?

📖 About Microsoft 365 NT AUTHORITY\SYSTEM (Microsoft.Exchange.ServiceHost) FullAccess Mailbox Delegation

Resumo da ópera

Ver o NT AUTHORITY\SYSTEM aplicando permissão FullAccess na DiscoverySearchMailbox não significa invasão. Pode ser um administrador rodando Content Search/eDiscovery ou o Exchange Online “cuidando” das permissões padrão. Se não houver sinais de uso humano no Purview, provavelmente é manutenção automática da Microsoft.

Então, é isso. Até a próxima! 🤘